کارشناسان امنیت وب سایت دکتروب به تازگی یک تروجان اندرویدی را شناسایی کرده اند که توسط گروه تبهکاران سایبری از طریق پروتکل های تلگرام کنترل می شود. این برنامه مخرب، اطلاعات مهم و محرمانه کاربران را به سرقت می برد و تمامی فرامین گروه تبهکاران سایبری را در گوشی قربانی اجرا می کند.

به گزارش کلیک، نام این تروجان، Android.Spy.377.origin است که یک RAT یا ابزار کنترل مدیریت دستگاه از راه دور محسوب می شود و در پوشش اپلیکیشن های راه انداز گوشی شروع به کار می کند. بنا بر تحقیقات این تیم امنیتی، هدف این تروجان، کاربران ایرانی است؛ بر طبق گزارشات این تروجان بر روی اپلیکیشن های اینستاپلاس،پروفایل چکر و cleaner pro وجود دارد و کاربرانی که این اپلیکیشن ها را نصب کنند، اطلاعات شخصی خود را در معرض خطر می بینند.

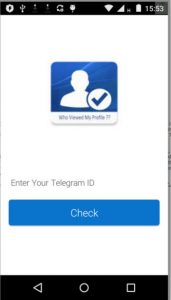

وقتی این اپلیکیشن را نصب می کنید، تروجان به کاربر این پیشنهاد را می دهد که میزان محبوبیت کاربر در بین دیگر کاربران تلگرام را بسنجد و برای این کار، اطلاعات شخصی کاربر را طلب می کند و پس از اینکه قربانی این اطلاعات را وارد می کند، تروجان یک عدد خیالی به عنوان میزان محبوبیت کاربر در بین دیگر پروفایل های تلگرامی بر روی صفحه نمایش می دهد. در واقع این تروجان هیچ چکی انجام نمی دهد و عدد نمایش داده شده تنها یک عدد تصادفی است. این عمل باعث می شود که کاربر هیچ شکی به تروجان و فعالیت مخربش نکند و اقدامی برای پاکسازی آن نیز ننماید. طبق گزارشات، بعضی وقت ها هم پس از نصب برنامه، این تروجان شورتکات برنامه را از روی صفحه نمایش حذف می کند و در پس زمینه به فعالیت های مخرب خود ادامه می دهد.

Android.Spy.377.origin در واقع یک برنامه جاسوس افزار کلاسیک است که قابلیت اجرای تمامی دستورات تیم مدیریتی خود بر روی دستگاه قربانی را دارد. نکته ای که این تروجان را از دیگر تروجان ها متمایز می کند این است که از طریق پروتکل انتقال پیام تلگرام در بین دیگر کاربران توزیع می شود و این اولین موردی است که تیم کارشناسی دکتر وب با آن برخورد کرده است.

پس از حذف شورتکات اپلیکیشن، این تروجان شروع به کپی کردن لیست مخاطبین، پیام های کوتاه فرستاده شده و دریافتی، اطلاعات گوگل و اطلاعات شخصی مالک گوشی می کند و تمامی این اطلاعات را در یک فایل متنی در دایرکتوری ذخیره می کند و در نهایت با استفاده از دوربین جلوی گوشی،یک عکس از صورت کاربر می گیرد و سپس همه این موارد را با دستور تیم تبهکاران سایبری برای سرور آنها ارسال می کند و ربات تلگرامی آنها پس از دریافت این اطلاعات، پیام “این دستگاه به طور موفقیت آمیزی آلوده شد” را صادر می کند.

پس از انجام عملیات فوق، تروجان منتظر دستور بعدی می ماند که می تواند یکی از دستورات زیر باشد:

• Call: یک تماس تلفنی برقرار کن

• Sendmsg: یک پیام کوتاه ارسال کن

• Getapps: اطلاعاتی در مورد اپلیکیشن های نصب روی گوشی را برای سرور ارسال کن

• Getfiles: اطلاعاتی در مورد تمامی فایل های موجود در گوشی برای سرور ارسال کن

• Getloc: موقعیت مکانی گوشی را برای سرور ارسال کن

• Upload: فایل های دستوری واقع در گوشی را برای سرور ارسال کن

• removeA: فایل مذکور را از روی گوشی پاک کن

• removeB: گروهی از فایل ها را پاک کن

• Lstmsg: اطلاعات تمامی sms های ورودی و خروجی شامل نام فرستنده، نام گیرنده، شماره موبایل و محتویات پیام را برای سرور ارسال کن

وقتی هر کدام از این دستورات اجرا شوند، قسمتی از اطلاعات برای سرور ارسال می شدند. نکته جالب این تروجان این است که با دریافت هر sms جدید برای صاحب گوشی، یک پیام برای سرور و گروه تبهکاران سایبری ارسال می شد. به کاربران اندرویدی توصیه می شود برای محافظت دستگاه خود از این تروجان خطرناک، اپلیکیشن ها را تنها از گوگل پلی دریافت کنند. البته تمامی نسخه های این تروجان توسط آنتی ویروس دکتروب قابل شناسایی است و قادر است تمامی آنها را حذف کند.

ارسال یک دیدگاه